1 引言

當前,政府、學校及企業(yè)等構(gòu)建了大量內(nèi)部計算機網(wǎng)絡(luò),以支持自身的信息化建設(shè)。由于主要業(yè)務(wù)都運行在內(nèi)部網(wǎng)絡(luò),一旦其受到破壞,將產(chǎn)生嚴重的后果。針對各種網(wǎng)絡(luò)安全威脅,人們開發(fā)應(yīng)用了防火墻、IDS、IPS、VPN、殺毒軟件等軟硬件技術(shù)。雖然耗資巨大,但各種安全威脅仍然未得到有效解決。終端作為網(wǎng)絡(luò)的關(guān)鍵組成和服務(wù)對象,其安全性受到極大關(guān)注。終端準入控制技術(shù)是網(wǎng)絡(luò)安全一個重要的研究方向,它通過身份認證和完整性檢查,依據(jù)預先設(shè)定的安全策略,通過軟硬件結(jié)合的方式控制終端的訪問權(quán)限,能有效限制不可信、非安全終端對網(wǎng)絡(luò)的訪問,從而達到保護網(wǎng)絡(luò)及終端安全的目的。終端準入控制技術(shù)的研究與應(yīng)用對于提高網(wǎng)絡(luò)安全性,保障機構(gòu)正常運轉(zhuǎn)具有重要作用;對于機構(gòu)解決信息化建設(shè)中存在的安全問題具有重要意義。目前,終端準入控制技術(shù)已經(jīng)得到較大的發(fā)展和應(yīng)用,在安全領(lǐng)域起到越來越重要的作用。本文依據(jù)某校園網(wǎng)部署的終端準入控制系統(tǒng),對其理論原理、運行機制等進行研究,分析存在的不足,提出解決方法。

2發(fā)展現(xiàn)狀

為了解決網(wǎng)絡(luò)安全問題,安全專家相繼提出了新的理念。上世紀90年代以來,國內(nèi)外提出了主動防御、可信計算等概念,認為安全應(yīng)該回歸終端,以終端安全為核心來解決信息系統(tǒng)的安全問題。同時,很多安全廠家相繼提出了新的安全構(gòu)想,如思科的自防御網(wǎng)絡(luò)(Self-Defending Network,SDN)和華為3COM的安全滲透網(wǎng)絡(luò)(Safe Pervasive Network,SPN)等,這些藍圖是上述理念的具體體現(xiàn),而在SDN、SPN等新型安全構(gòu)想中不約而同地將準入控制技術(shù)作為重要的組成部件或解決方案。

2.1當前研究概況

終端準入控制是目前~種新型的安全防御技術(shù),它通過對終端實施安全防護,可以有效地解決因不安全終端接入網(wǎng)絡(luò)而引起的安全威脅,將病毒、蠕蟲等各類攻擊拒絕于網(wǎng)絡(luò)之外,從而真正保障網(wǎng)絡(luò)的安全。

目前,對終端準入控制還沒有一個權(quán)威、統(tǒng)一的定義,甚至其本身也有各種叫法,如網(wǎng)絡(luò)接入控制(Network Access Control,NAC),網(wǎng)絡(luò)準入控制(Network Admission Control),終端安全接入,安全接入控制等等。普遍認為,網(wǎng)絡(luò)接入控制是一套可用于定義在節(jié)點訪問網(wǎng)絡(luò)之前如何保障網(wǎng)絡(luò)及節(jié)點安全的協(xié)議集合。由于該技術(shù)的核心概念是從網(wǎng)絡(luò)終端的安全控制入手,通過消除終端的不安全因素或?qū)⑵錅p少到最小,從而保護網(wǎng)絡(luò)和終端的安全,故本文中采取“終端準入控制”的稱謂。

2.2主要技術(shù)產(chǎn)品

目前,國內(nèi)外有代表性的終端準入控制技術(shù)有以下幾種:

思科的網(wǎng)絡(luò)準入控制(Network Admission Control,NAC),微軟的網(wǎng)絡(luò)接入保護(Network AccessProtection,NAP),Juniper的統(tǒng)一接入控制(UniformAccess Control,UAC),可信計算組織TCG的可信網(wǎng)絡(luò)連接(Trusted Network Connect,TNC),H3C的端點準入防御(Endpoint Admission Defense,EAD)等。

其它如趨勢科技、賽門鐵克、Sophos、北信源、銳捷、啟明星辰等等大大小小國內(nèi)外廠商也不約而同地基于自身特色提出了準入控制的解決方案。這也從一個方面反映出終端準入控制技術(shù)的重要性以及廣闊的發(fā)展前景。

3終端準入控制的基本原理

終端準入控制體現(xiàn)了病毒防治、補丁修復、系統(tǒng)維護等終端安全防護措施與接入控制、身份認證、權(quán)限控制等網(wǎng)絡(luò)準入控制手段的結(jié)合,體現(xiàn)了主動防御、整體安全的理念。

3.1終端準入控制相關(guān)理念

3.1.1終端安全

統(tǒng)計結(jié)果表明,針對內(nèi)網(wǎng)的攻擊大部分是由于用戶對終端使用不規(guī)范、系統(tǒng)安全級別不高造成的。但是很多網(wǎng)絡(luò)的安全管理依舊將主要精力放在邊界防護,大部分內(nèi)網(wǎng)目前都還是采用邊界防護模式,把安全重點放在內(nèi)外網(wǎng)邊界上。然而隨著網(wǎng)絡(luò)接入手段越來越多樣,網(wǎng)絡(luò)的邊界在動態(tài)快速變化,邊界防護模式存在不足,我們需要新的安全解決方法,確保我們的內(nèi)網(wǎng)安全。在文獻11中,作者系統(tǒng)地闡述了終端安全是影響信息系統(tǒng)安全的根源這個學術(shù)觀點,同時提出以工程控制模型構(gòu)建網(wǎng)絡(luò)安全的方法,有很好的借鑒意義。

3.1.2網(wǎng)絡(luò)準入控制

到目前為止,有大量不同的網(wǎng)絡(luò)準入控制方式,各自的功能和控制點不同,大致可從保護對象和開發(fā)模式劃分。

按保護對象,可分為網(wǎng)絡(luò)可信接入控制和終端可信接入控制。前者將網(wǎng)絡(luò)視為可信主體,接入終端為不可信主體,強調(diào)終端接入網(wǎng)絡(luò)后網(wǎng)絡(luò)系統(tǒng)的安全性。主要思路是從終端著手,通過管理員制定的安全策略,對接入網(wǎng)絡(luò)的終端進行安全性檢測,自動拒絕不安全的終端接入受保護網(wǎng)絡(luò),直到這些終端符合網(wǎng)絡(luò)內(nèi)的安全策略為止;后者將終端視為可信主體,網(wǎng)絡(luò)為不可信主體,強調(diào)對終端的保護,防止終端接入到不安全的網(wǎng)絡(luò)中,其典型技術(shù)是違規(guī)外聯(lián)技術(shù)。

按開發(fā)模式,可將網(wǎng)絡(luò)接入控制分為內(nèi)嵌型(in.band)、帶外型(out-of-band)、基于交換機型(switch.based)、基于主機型(host-based)。

隨后討論的EAD系統(tǒng)(包括NAC、UAC)屬于網(wǎng)絡(luò)可信型、帶外型準入控制。這種方式的特點是基于代理和無代理的控制,代理模式下保證全面強制執(zhí)行安全策略,而無代理模式下保證終端接收安全漏洞掃描或者策略評什掃描,根據(jù)掃描結(jié)果決定準入措施。同時,帶外型接入控制由接入設(shè)備利用802.1x、SNMP、DHCP和ARP等協(xié)議強制執(zhí)行策略,對網(wǎng)絡(luò)性能影響很小,不需要額外的設(shè)備,但其控制效果依賴于上述協(xié)議的發(fā)現(xiàn)和執(zhí)行機制。

3.2終端準入控制運行機制終端準入控制是一種主動式網(wǎng)絡(luò)安全管理技術(shù),體現(xiàn)了主動防御的理念,能有效增強網(wǎng)絡(luò)的安全性。終端在接入網(wǎng)絡(luò)之前,必須先接受身份認證和完整性度量,只有可信并且符合安全策略的終端才獲準訪問網(wǎng)絡(luò),拒絕不符合安全策略的設(shè)備接入,或?qū)⑵浞湃敫綦x區(qū)加以修復,或僅允許其訪問限定資源。終端準入控制系統(tǒng)的運行圍繞著終端安全狀態(tài)檢測展開,其周期可用下圖描述(見圖1)。

圖1 “檢測.決策.執(zhí)行”周期

檢測包含準入前檢測(Pre.Admission Assessment)和準入后檢測(Post—Admission Assessment),準入前檢測在終端獲得網(wǎng)絡(luò)訪問權(quán)限之前進行,準入后檢測與其相反。準入后檢測可以周期性地檢測終端安全狀態(tài),保證其不會在網(wǎng)絡(luò)訪問過程中引入安全威脅。終端一旦連接到網(wǎng)絡(luò)就要接受檢測,系統(tǒng)之后依據(jù)檢測結(jié)果和管理者制定的策略做出準入決策,最后執(zhí)行該決策,整個過程周期性地循環(huán)。另外,當終端的安全狀態(tài)發(fā)生改變時,將激發(fā)這個過程。

3.3終端準入控制系統(tǒng)框架

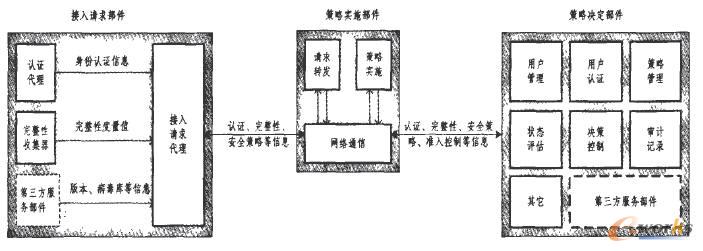

終端準入控制的核心概念是從網(wǎng)絡(luò)終端的安全控制入手,結(jié)合身份認證,安全策略執(zhí)行和網(wǎng)絡(luò)設(shè)備聯(lián)動,以及第三方軟件系統(tǒng)(信息服務(wù)系統(tǒng)、殺毒軟件和系統(tǒng)補丁服務(wù)器等)的應(yīng)用,完成對終端的強制認證和安全策略實施,從而達到保障整個網(wǎng)絡(luò)安全的目的。當前應(yīng)用方案的框架基本相似,都由3個邏輯部件構(gòu)成,分別為(參考TNC的術(shù)語):接入請求部件(AccessRequestor,AR)、策略實施部件(Policy EnforcementPoint)以及策略決定部件(Policy Decision Point)。在實際應(yīng)用中,往往還包含提供特定應(yīng)用支持的第三方服務(wù)部件,例如第三方的防病毒軟件或防病毒服務(wù)器(見圖2)。

圖2終端準入控制系統(tǒng)的邏輯結(jié)構(gòu)

3.3.1接入請求部件

該部件是請求訪問受保護網(wǎng)絡(luò)的實體,主要負責協(xié)商和建立網(wǎng)絡(luò)連接、為終端或用戶提供認證代理以及收集來自終端的完整性度量值,并將該值傳遞給網(wǎng)絡(luò)。AR在實際系統(tǒng)中往往體現(xiàn)為一個包含多個安全組件的客戶端軟件集,可以從終端收集身份認證信息(如用戶名、口令、證書、智能卡信息等)和安全狀態(tài)信息(防毒軟件及病毒庫版本、操作系統(tǒng)更新版本、補丁安裝情況、軟件列表等),然后將這些信息傳送到相連的網(wǎng)絡(luò),在此實現(xiàn)準入控制。

3.3.2策略實施部件

PEP是網(wǎng)絡(luò)中的策略實施點。控制終端的訪問權(quán)限。這些設(shè)備接受終端接入請求信息,然后將信息傳送到策略決定部件接受檢查,由其決定采取什么樣的措施。按照策略決定部件的準入控制決策,允許、拒絕、隔離或限制終端的網(wǎng)絡(luò)訪問請求。實際系統(tǒng)中可以是路由器、交換機、防火墻以及無線AP等,這些設(shè)備一般都支持802.1x、RADIUS、DHCP和IPSec等協(xié)議。負責將客戶端傳來的認證信息、終端安全狀態(tài)信息傳遞給策略服務(wù)器,供其做出訪問控制決策,之后從策略服務(wù)器獲得訪問控制決策,并執(zhí)行之。

3.3.3策略決定部件

PDP是整個系統(tǒng)管理和控制的核心,作為一個軟件的集合實現(xiàn)用戶管理、用戶認證、安全策略管理、安全狀態(tài)評估、安全決策控制以及安全事件審計記錄等功能。主要是AAA(Authentication、Authorization、Accounting,驗證、授權(quán)、記賬)服務(wù)器,支持RADIUS協(xié)議。根據(jù)客戶端認證信息、安全狀態(tài)信息,決定是否允許計算機進入網(wǎng)絡(luò),并根據(jù)預先設(shè)定的策略,向PEP設(shè)備發(fā)出訪問控制決策。這一過程需要依賴客戶制定的訪問策略。實際系統(tǒng)還必須提供管理服務(wù)組件,實現(xiàn)管理操作界面、監(jiān)控工具、審計報告生成等管理服務(wù)。

3.3.4第三方服務(wù)部件

第三方的Av-防病毒軟件、防病毒服務(wù)器和補丁服務(wù)器等,前者可與接入請求部件等捆綁處于同一軟件集中也可單獨部署,后兩者處于隔離區(qū)中,用于終端進行自我修復或補丁升級。

4當前系統(tǒng)及其不足與改進

某校當前部署的EAD系統(tǒng)是一項網(wǎng)絡(luò)端點接入控制方案,它通過對網(wǎng)絡(luò)接入終端的檢查、隔離、修復、管理和監(jiān)控,加強了終端安全,使網(wǎng)絡(luò)變被動防御為主動防御。

4.1 EAD系統(tǒng)簡介

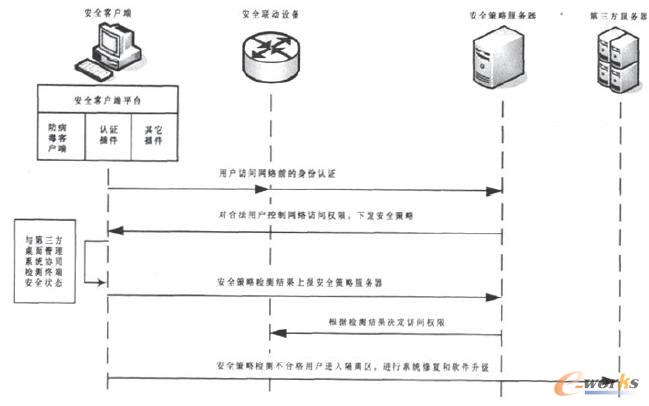

EAD系統(tǒng)基本功能通過安全客戶端、安全聯(lián)動設(shè)備(交換機、路由器、SecPath IAG智能業(yè)務(wù)網(wǎng)關(guān))、安全策略服務(wù)器以及防病毒服務(wù)器、補丁服務(wù)器的聯(lián)動實現(xiàn),其系統(tǒng)運行過程如下圖表示(見圖3)。

圖3 EAD系統(tǒng)運行過程

4.2當前系統(tǒng)的不足

當前系統(tǒng)在有力保障校園網(wǎng)安全有效運行的同時,存在一些不足之處。

4.2.1認證過程存在安全隱患

系統(tǒng)中認證過程存在一定隱患,例如在系統(tǒng)中采用用戶名加口令登錄,而且信息傳輸安全性不高。雖然也能應(yīng)用EAP.TLS,實現(xiàn)客戶端與服務(wù)器強相互身份認證,但仍然能被繞過而受到中間人攻擊、會話劫持攻擊。因此要想進一步增強端點準入防御機制的安全功能,勢必要加強客戶端與服務(wù)器端之間信息傳輸?shù)陌踩浴?/p>

4.2.2安全客戶端及相關(guān)軟件檢查存在缺陷

目前,系統(tǒng)對安全客戶端軟件進行檢測的過程比較簡單,非法的兼容客戶端軟件通過接收版本檢查請求幀,然后將合法安全客戶端發(fā)出的應(yīng)答幀信息封裝到版本檢查應(yīng)答幀中發(fā)送給聯(lián)動設(shè)備,能規(guī)避系統(tǒng)檢查,躲避版本檢測。現(xiàn)有系統(tǒng)無法抵御這種典型的重放攻擊。同時,系統(tǒng)對指定軟件的檢查還只能簡單的針對軟件名稱進行,安全性不夠高。

4.2.3多網(wǎng)卡及其使用狀態(tài)識別不夠準確

當前便攜式計算機多存在多網(wǎng)卡,但是系統(tǒng)對多網(wǎng)卡識別不夠細化,不能檢測真實網(wǎng)卡的實際狀態(tài)。一旦在安全策略中設(shè)置禁止使用多網(wǎng)卡將影響合法使用多網(wǎng)卡的用戶。

4.2.4無法支持虛擬化應(yīng)用。

虛擬化技術(shù)對終端準入控制提出了嚴峻的考驗。準入控制能防止違反策略的終端接入網(wǎng)絡(luò),而對虛擬化終端就很難做到這一點。然而使用虛擬化軟件構(gòu)建虛擬網(wǎng)絡(luò)以支持教學、科研的情況比較普遍,但是當前系統(tǒng)無法區(qū)分虛擬網(wǎng)卡與真實網(wǎng)卡,如果禁止使用了虛擬機(虛擬網(wǎng)卡)的終端使用網(wǎng)絡(luò),將影響正常用戶的工作。

4.2.5建網(wǎng)成本較高

構(gòu)建EAD系統(tǒng)需要配備H3C支持802.1x協(xié)議的交換機,因而已有的交換設(shè)備無法充分利用,建網(wǎng)成本較高。同時,由于802.1x協(xié)議的靈活性,很多廠家根據(jù)自身需要添加私有規(guī)范,開發(fā)自己的軟硬件設(shè)備,導致改動標準協(xié)議現(xiàn)象比較普遍。各個廠家的交換機,都有對協(xié)議擴展屬性的閱讀和判斷能力,如果交換機無法識別,很可能就丟棄報文或者修改屬性,因此不同的產(chǎn)品無法交互。這也是當前各種網(wǎng)絡(luò)準入控制解決方案的共同問題。

4.3針對不足的改進

針對上述不足,目前已有研究人員提出了相應(yīng)的改進方案以及測試,但是仍然存在大量工作需要完成。

4.3.1改善認證過程消除安全隱患

目前已經(jīng)使用的解決方案是四步握手認證方案,其基本思想是要求認證者(PEP)基于RADIUS為申請者(AR)生成會話密鑰,與請求者完成雙向認證。

4.3.2改善設(shè)備交互機制彌補安全狀態(tài)檢查缺陷

提出了一種基于Challenge認證的客戶端軟件檢測方法,能夠避免通過兼容客戶端軟件接入網(wǎng)絡(luò)。其思想為:認證過程中,利用客戶端和認證者共享的對稱密鑰S將隨機數(shù)X加密后發(fā)送給客戶端,客戶端將X與版本信息T合并產(chǎn)生應(yīng)答消息,對該消息計算Hash值回傳,認證者通過同樣方式計算并對比Hash值,以檢測客戶端版本是否合法。但是,在客戶端如何保存對稱密鑰S和版本信息T,以及雙方怎樣同步更新密鑰是值得討論的問題。另外,版本信息T是公開的,如何防范選擇明文攻擊也是一個問題。針對其他安全軟件的檢查可以考慮結(jié)合注冊表信息、軟件數(shù)字證書等進行。

4.3.3改進安全客戶端,識別硬件使用狀態(tài)

針對多網(wǎng)卡終端,可以通過改進安全客戶端識別不同網(wǎng)卡的狀態(tài)以及使用情況,以更好地支持合法用戶使用網(wǎng)絡(luò)。

4.3.4針對虛擬化應(yīng)用,進行產(chǎn)品優(yōu)化

當前的解決方案缺乏與虛擬機的兼容性,沒有配置虛擬交換機的能力,無法將終端準入控制配置到虛擬環(huán)境中。當虛擬機在虛擬網(wǎng)絡(luò)中廣泛應(yīng)用的時候,難以控制其與虛擬交換機的連接。因為物理安全系統(tǒng)無法看到虛擬LAN中流量的運行情況,而隨著虛擬機在物理平臺上運行,必然帶來安全上的隱患。因而解決虛擬化中的安全問題也是當前學界和產(chǎn)業(yè)界的熱點。國外已有Reflex Security和Altor Networks等公司提出了虛擬化安全解決方案。

4.3.5制定行業(yè)標準,統(tǒng)一數(shù)據(jù)格式

制定行業(yè)標準,使不同設(shè)備實現(xiàn)兼容與互操作,將減少部署終端準入控制系統(tǒng)的投入,無疑將促進該技術(shù)的發(fā)展進步。而當前系統(tǒng)可考慮通過加強客戶端軟件及安全策略服務(wù)器,使用支持標準協(xié)議的設(shè)備等措施實現(xiàn)對非本廠家產(chǎn)品的兼容。

5結(jié)論

終端準入控制技術(shù)以終端安全為根本,以準入控制為手段,綜合運用各種網(wǎng)絡(luò)安全技術(shù)及設(shè)備,提升了網(wǎng)絡(luò)對于安全威脅的主動防御、整體防御、綜合防御能力。然而擁有一整套的終端準入控制方案并不意味著實現(xiàn)了網(wǎng)絡(luò)安全,更重要的是網(wǎng)絡(luò)安全管理人員科學合理的安全策略和實施,以及用戶的積極主動配合。可以想象,在內(nèi)部網(wǎng)絡(luò)中如果存在針對IE的極光病毒Auroras,而管理員并未在安全策略中配置對微軟相應(yīng)補丁程序的檢測規(guī)則,那么再好的準入控制也不能阻止受感染終端對內(nèi)網(wǎng)的危害。因此,正如Kadrich在《終端安全》一書中不斷強調(diào)的:網(wǎng)絡(luò)安全是一個過程控制問題。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.vmgcyvh.cn/

本文標題:計算機網(wǎng)絡(luò)終端準入控制技術(shù)

本文網(wǎng)址:http://www.vmgcyvh.cn/html/support/1112157416.html